Re-auth va step-up verification qachon va nima uchun kerak

Ko‘pchilik tizimlarda foydalanuvchi login qilgandan keyin barcha endpointlar bir xil darajada ishonchli deb qabul qilinadi. Aslida esa bu noto‘g‘ri yondashuv. Bunday endpointlar uchun faqat access tok...

Ko‘pchilik tizimlarda foydalanuvchi login qilgandan keyin barcha endpointlar bir xil darajada ishonchli deb qabul qilinadi. Aslida esa bu noto‘g‘ri yondashuv.

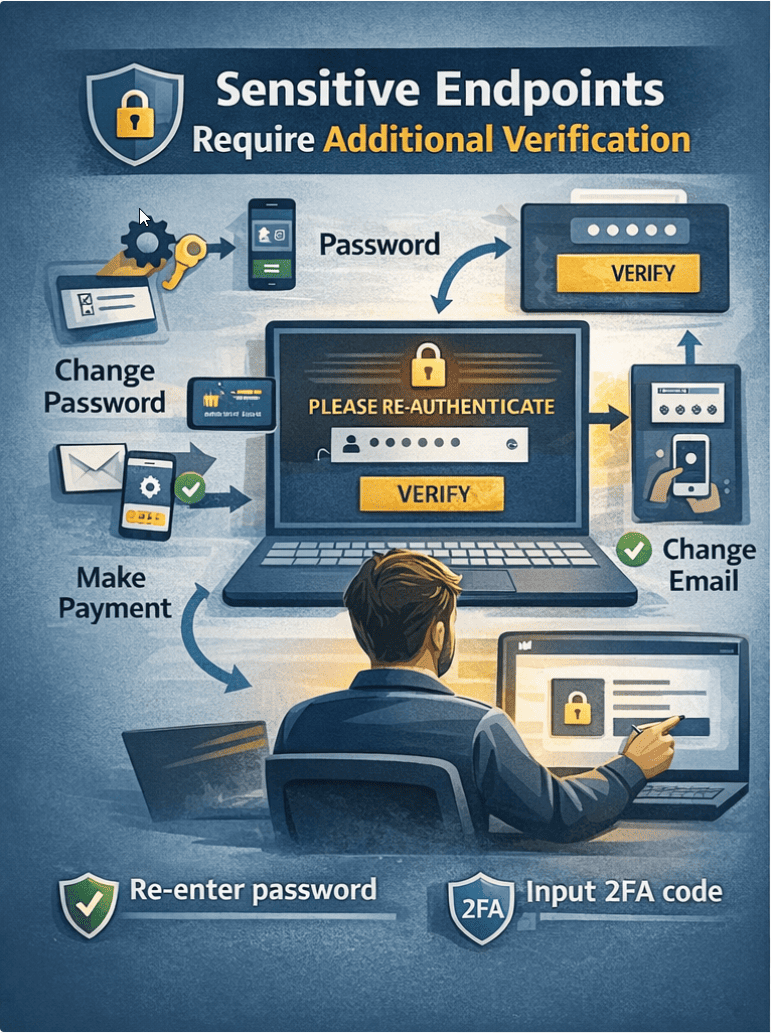

Sensitive endpointlar deganda foydalanuvchining xavfsizligi yoki moliyaviy holatiga bevosita ta’sir qiladigan amallar nazarda tutiladi. Masalan parolni o‘zgartirish, emailni almashtirish, to‘lov qilish, bank kartasini bog‘lash yoki akkauntni o‘chirish.

Bunday endpointlar uchun faqat access tokenning mavjudligi yetarli bo‘lmasligi kerak.

Re-auth bu foydalanuvchidan yana bir marta o‘zini tasdiqlashni talab qilishdir. Odatda parolni qayta kiritish orqali amalga oshiriladi. Bu ayniqsa access token o‘g‘irlangan holatlarda muhim, chunki hujumchi parolni bilmasligi mumkin.

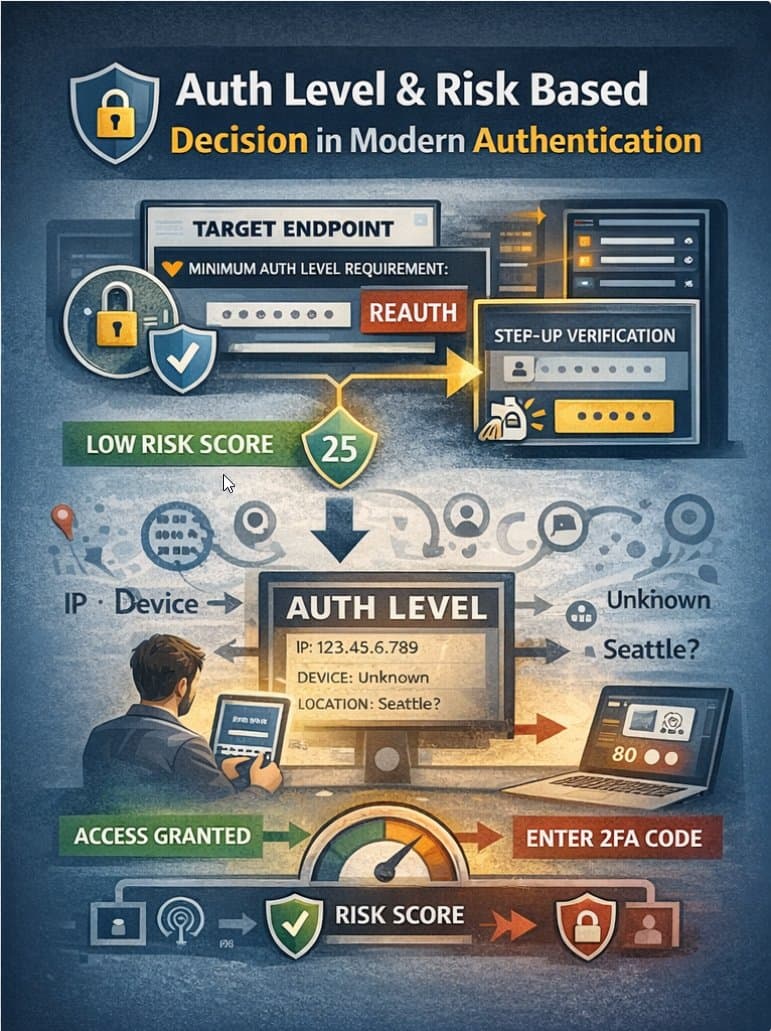

Step-up verification esa kontekstga qarab qo‘shimcha xavfsizlik qatlamini yoqadi. Masalan yangi qurilmadan kirilganda, IP keskin o‘zgarganda yoki foydalanuvchi noodatiy harakat qilganda tizim bir martalik kod, push tasdiqlash yoki 2FA talab qiladi.

Muhim jihati shundaki, bu tekshiruvlar doimiy bo‘lishi shart emas. Ular riskga asoslangan bo‘lishi kerak. Aks holda foydalanuvchi tajribasi yomonlashadi va xavfsizlik foydadan ko‘ra zarar keltiradi.

Texnik tomondan bu qanday ishlaydi.

Sensitive endpointlar alohida policy yoki middleware orqali himoyalanadi. Access token ichida oxirgi re-auth vaqti yoki auth level saqlanadi. Agar bu qiymat yetarli bo‘lmasa, server qo‘shimcha tasdiqlashni talab qiladi.

Masalan foydalanuvchi login qilgan, lekin oxirgi re-auth 24 soat oldin bo‘lgan. U parolni o‘zgartirmoqchi bo‘lsa, server 401 emas, balki maxsus response bilan re-auth talab qiladi.

Xulosa shuki, barcha endpointlarni bir xil himoya qilish soddaroq, lekin xavfliroq. To‘g‘ri yondashuv bu muhim amallarni alohida xavfsizlik darajasiga ko‘tarish. Bu nafaqat hujumlardan himoya qiladi, balki real dunyodagi bank va fintech tizimlarida allaqachon isbotlangan yondashuv hisoblanadi.

O'qishni davom eting

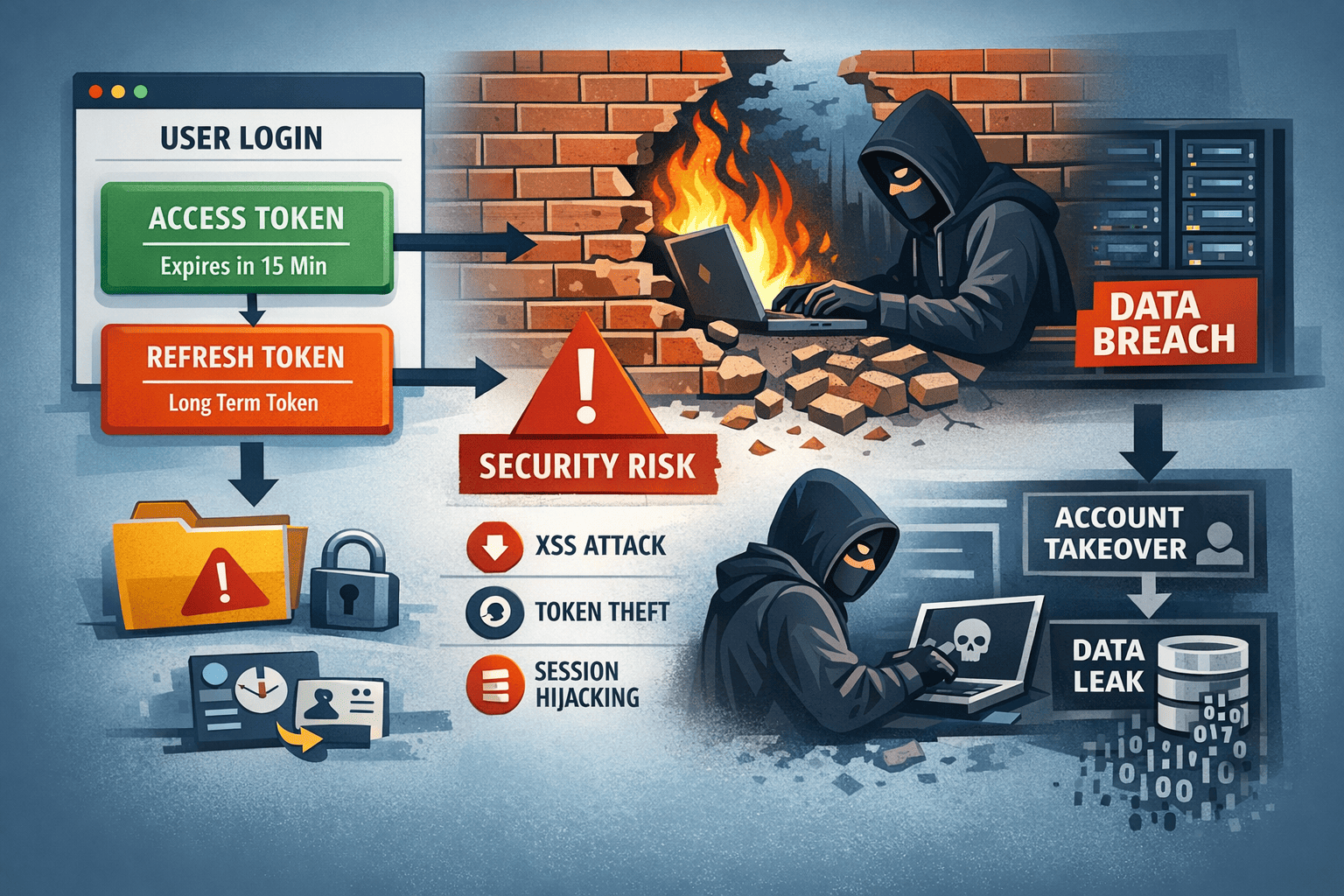

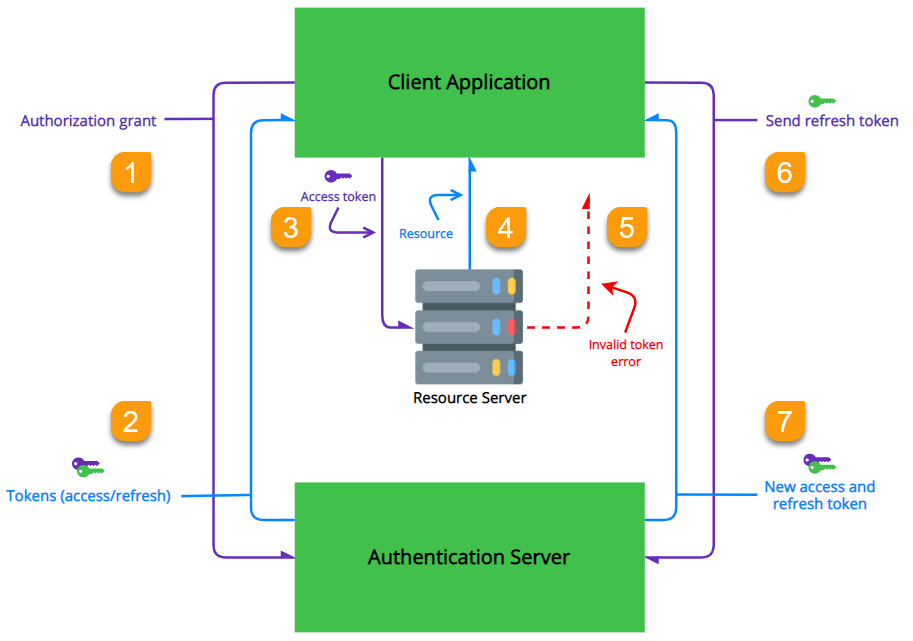

Token bilan autentifikatsiya qilishda ko‘pchilik yo‘l qo‘yadigan xavfsizlik xatolari

Ko‘p tizimlarda login jarayonida access token va refresh token ishlatiladi, lekin amaliyotda ularni noto‘g‘ri qo‘llash sababli xavfsizlik zaiflashib ketayotgan holatlar juda ko‘p uchraydi. Avvalo farq...

Auth level va risk based decision zamonaviy autentifikatsiyaning asosi

Sensitive endpointlarni himoyalashda eng samarali yondashuvlardan biri bu auth level va risk based decision mexanizmlaridir. Bu yondashuv login qilingan yoki qilinmagan degan ikkilik modeldan chiqib,...

Izohlar (2)